Pptp-porter - sikker kommunikasjonsprotokoll

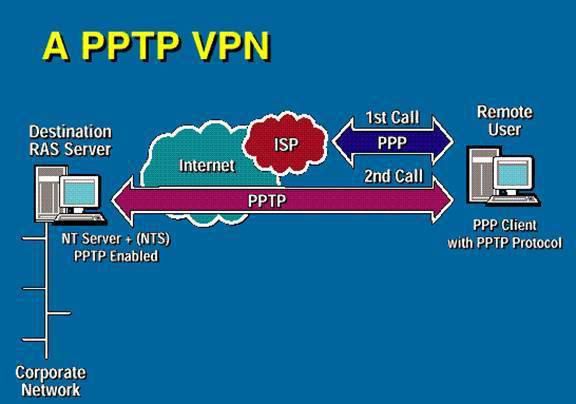

Pptp-porter er protokoller (sett med kommunikasjonsregler),som tillater selskaper å utvide sitt eget bedriftsnettverk gjennom private kanaler og det offentlige Internett. Takket være denne metoden bruker selskapet Global Network som et stort lokalt nettverk. Selskapet trenger ikke å leie sine egne linjer for bredbånd, men det kan på en pålitelig måte bruke offentlige nettverk. Denne typen forbindelse kalles et virtuelt privat nettverk (VPN).

Pptp-porter - hva er det?

Takket være PPTP, som er en forlengelsePoint-to-Point (PPP) Internett-protokoll, kan enhver PC-bruker med PPP-klientstøtte bruke en uavhengig tjenesteleverandør (ISP) til å koble til serveren et annet sted (det vil si via fjerntilgang). Pptp-porter er noen av de mest sannsynlige setningene som grunnlag for den nye Internet Engineering Task Force (IETF) standard.

Beskrivelse av teknologien

Spesifikasjonen ble først introdusert for publikum iJuli 1999 og utviklet av et datterselskap av Microsoft Ascend Communications (i dag en del av Alcatel-Lucent). PPTP ble ikke akseptert og standardisert av Internet Engineering Task Force. Protokollen er opprettet ved å kommunisere med peer gjennom PPTP-port 1723. Denne TCP-tilkoblingen brukes da til å initiere og administrere samtalen.

Formatet for PPTP GRE-pakken er ikke standard, iinkludert et nytt bekreftelsesnummerfelt som erstatter et typisk rutefelt. Imidlertid, som i en konvensjonell GRE-forbindelse, blir disse modifiserte GRE-pakkene direkte innkapslet i IP-pakker og behandlet som IP-nummer 47 i protokollen. GRE-tunnel brukes til å overføre PPP-pakker. I en Microsoft-implementering kan tunnelert PPP-trafikk autentiseres ved hjelp av PAP, CHAP, MS-CHAP v1 / v2.

Pptp: hvilke porter er mest sikre?

PPTP har vært gjenstand for mange sikkerhetsanalyser,og i rapporten alvorlige sikkerhetsbrudd er blitt identifisert som er relatert til grunn PPP autentifikasjonsprotokoller, til utvikling av MPPE protokoll, så vel som integrering mellom MPPE autentisering og PPP etablere en sesjon.

PPTP har en rekke kjente sårbarheter. Det anses ikke lenger som sikkert, siden det er mulig å knekke den opprinnelige MS-CHAPv2-godkjenningen ved å ha en 56-bit DES-nøkkel. Det er utsatt for MITM-angrep, der en angriper kan utføre et frakoblet angrep for å skaffe RC4-nøkkelen og dekryptere trafikken. PPTP er også utsatt for bit-reversal angrep. En angriper kan endre PPTP-pakker uten å bli oppdaget. OpenVPN med AES-kryptering er et mye tryggere valg.

Sårbarhetsoversikt Et sett med kommunikasjonsregler

MS-CHAP-v1 er fundamentalt usikker. Det er kjente verktøy for trivielt å utvinne NT Password hashes fra den fangede MSCHAP-v1-utvekslingen.

MS-CHAP-v1 MPPE bruker den samme nøkkelenRC4 sesjon kryptert kommunikasjon i begge strømningsretninger. Det kan være holde kryptoanalyse standardmetoder ved XORing strømmer fra hver retning sammen.

MS-CHAP-v2 er sårbar for angrep på ordbøker for oppsamlede samtalepakker. Det er grunnleggende verktøy for å raskt utføre denne prosessen.

I 2012 ble det også demonstrerten onlinetjeneste som er i stand til å dekryptere MS-CHAP-v2 MD4 passordet i 23 timer. MPPE bruker RC4-strømkodingen. Det er ingen måte å godkjenne strømmen av kryptert tekst, og det er derfor sårbart for et tilbakevendingsangrep. En angriper kan endre strømmen i banen og justere individuelle biter for å endre utgangsstrøm uten detekteringsfunksjon. Disse flippene kan detekteres av protokollene selv ved hjelp av kontrollsummer eller andre midler.

EAP-TLS anses som det beste valgetautentisering for PPTP. Dette krever imidlertid implementering av en offentlig nøkkelinfrastruktur for klient- og server-sertifikater. Derfor kan det ikke være et levedyktig godkjenningsalternativ for noen ekstern tilgangsinstallasjoner.

</ p>